Jusqu’à présent, on utilisait le pare-feu IPFire. J’ai décidé de tester pfSense.

Sources

Pour tester le pare-feu pfSense dans VirtualBox je me suis basé sur ce site :

Comment installer Pfsense dans VirtualBox pour créer un lab virtuel ?

https://www.it-connect.fr/comment-installer-pfsense-dans-virtualbox-pour-creer-un-lab-virtuel

On peut utiliser une VM créée dans « Mes supports de cours » pour la mettre sur le LAN du pare-feu pfSense, il suffit pour cela de configurer sa carte réseau dans VirtualBox en « Réseau interne » et de lui donner une IP fixe sur le LAN. Une fois le serveur DHCP configuré, vous pourrez le tester en installant une nouvelle machine sur le LAN.

Mon installation dans VirtualBox pour des tests

- pfSence – LAN 192.168.2.253 /24 (réseau interne) – WAN 192.168.1.253 /24 (pont sur la carte réseau physique active) -passerelle 192.168.1.1 – DNS 8.8.8.8 – 8.8.4.4

- Client pfSense pour la configuration – 192.168.2.1 /24 – Passerelle 192.168.2.253 -DNS 192.168.2.253

- Client pfSense DHCP – DHCP sur le LAN

- Serveur WEB – 192.168.2.3 /24- Passerelle 192.168.2.253

Mes tutoriels au format PDF

Dans un premier temps, on configure notre machine virtuelle dans VirtualBox.

Configuration d’une machine virtuelle dans VirtualBox pour pfSense

On installe pfSense dans notre machine virtuelle.

À l’aide d’une machine sur le LAN, on finalise l’installation de pfSEnse.

Exemples de configurations de pfSense

On se connecte à l’interface WEB de pfSense en HTTP depuis le LAN avec l’adresse IP du pare-feu.

On utilise le compte admin avec le mot de passe que l’on a défini.

Voir l’article :

Mettre la langue de l’interface WEB de pfSense en français

La box

Pour que votre pare-feu pfSense soit accessible depuis la WAN, vous devez configurer les règles NAT de votre box.

Vous pouvez consulter le tutoriel suivant concernant la configuration d’une Livebox 5 Orange. On utilise les ports 80 HTTP, 443 HTTPS, 22 le port par défaut SSH – Protocole TCP – Équipement votre serveur (il doit être actif pour apparaître).

Configuration de la Livebox 5 Orange règles NAT

NAT

Pour activer la création automatique des règles (par défaut)

Parefeu ==> NAT ⇒ Sortant

Cochez « Créartion automatique de règle NAT sortantes. (IPsec passthrough inclus) »

Quand on configure le NAT, la règle correspondante est créée automatiquement.

Exemple de configuration NAT de pfSense pour le port 80 HTTP

Configurer le transfert de port :

Allez dans Pare-feu ==> NAT ==> Transfert de port

Cliquez sur Ajouter pour créer une nouvelle règle de redirection de port.

Interface : Sélectionnez WAN.

Protocole : Sélectionnez TCP.

Destination : Sélectionnez WAN address.

Plage de port de destination : Sélectionnez du port HTTP au port HTTP.

IP de redirection cible- Type : Address or Alias – Adresse : Entrez l’adresse IP de votre serveur web sur le LAN.

Port de redirection cible : HTTP.

Cliquez sur [Enregister] et [Appliquez les modifications].

Exemple de configuration NAT de pfSense pour le port 443 HTTPS

Configurer le transfert de port :

Allez dans Pare-feu ==> NAT ==> Transfert de port

Cliquez sur Ajouter pour créer une nouvelle règle de redirection de port.

Interface : Sélectionnez WAN.

Protocole : Sélectionnez TCP.

Destination : Sélectionnez WAN address.

Plage de port de destination : Sélectionnez HTTPS (443).

IP de redirection cible- Type : Address or Alias – Adresse : Entrez l’adresse IP de votre serveur web sur le LAN.

Port de redirection cible : HTTPS (443).

Cliquez sur [Enregister] et [Appliquez les modifications].

Exemple de configuration NAT de pfSense pour le port 22 SSH

Configurer le transfert de port :

Allez dans Pare-feu ==> NAT ==> Transfert de port

Cliquez sur Ajouter pour créer une nouvelle règle de redirection de port.

Interface : Sélectionnez WAN.

Protocole : Sélectionnez TCP.

Destination : Sélectionnez WAN address.

Plage de port de destination : Sélectionnez SSH (22).

IP de redirection cible- Type : Address or Alias – Adresse : Entrez l’adresse IP de votre serveur web sur le LAN.

Port de redirection cible : SSH (22).

Cliquez sur [Enregister] et [Appliquez les modifications].

Règles

Pour le ping on utilse le protocole ICMP.

Exemple de configuration du ping du pare-feu pfSense depuis le WAN

Allez dans Pare-feu ==> Règles ==> WAN

Cliquez sur Ajouter pour créer une nouvelle règle.

Action : Autoriser

Interface : Sélectionnez WAN.

Protocole : Sélectionnez ICMP.

Sous-types ICMP : Echo request

Source : Tous

Destination : Tous

Cliquez sur [Enregister] et [Appliquez les modifications].

Exemple de configuration du ping du pare-feu pfSense depuis le LAN

Allez dans Pare-feu ==> Règles ==> LAN

Cliquez sur Ajouter pour créer une nouvelle règle.

Action : Autoriser

Interface : Sélectionnez LAN.

Protocole : Sélectionnez ICMP.

Sous-types ICMP : Echo request

Source : LAN subnet

Destination : LAN address

Cliquez sur [Enregister] et [Appliquez les modifications].

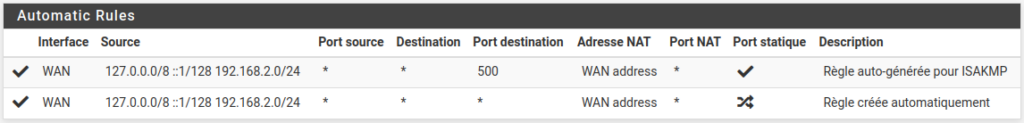

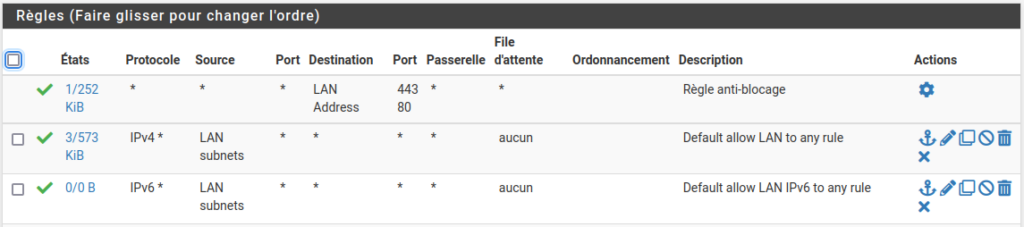

Configuration par défaut de pfSense

Pare-feu ==> NAT ==> Sortant

Cliquez sur l’onglet « Sortant » pour visualiser l’état du NAT sur les flux sortants. Ici, on voit que le mode actif est « Créartion automatique de règle NAT sortantes. (IPsec passthrough inclus) » donc il y a une règle de NAT créée automatiquement et qui permet d’accéder à Internet. Au sein de cette règle, nous pouvons voir quele réseau « 192.168.2.0/24 » (Mon LAN) est bien déclaré. Afin de récupérer la main sur la gestion du NAT et des règles, il fautdrait passer en mode « Création manuelle de règles NAT sortantes.(NSA – NAT sortant avancée)« .

- La première règle nommée « Règle antiblocage » sert à autoriser explicitement l’accès à l’interface de gestion du Pfsense, afin d’éviter de perdre la main si une règle trop restrictive est créée.

- La deuxième règle sert à autoriser tous les flux du LAN vers le WAN, en IPv4

- La troisième règle sert à autoriser tous les flux du LAN vers le WAN, en IPv6

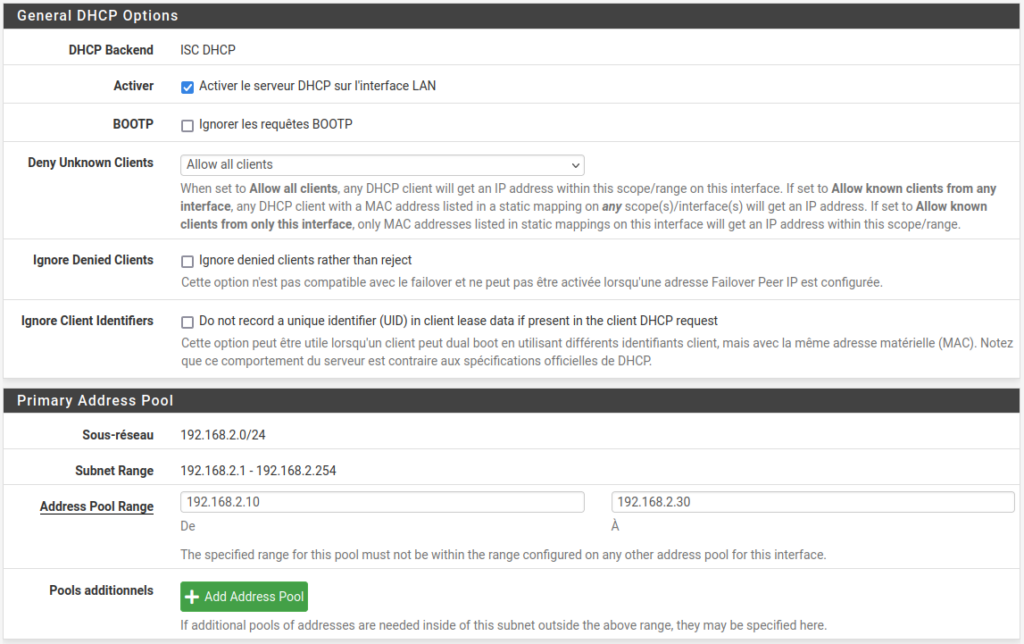

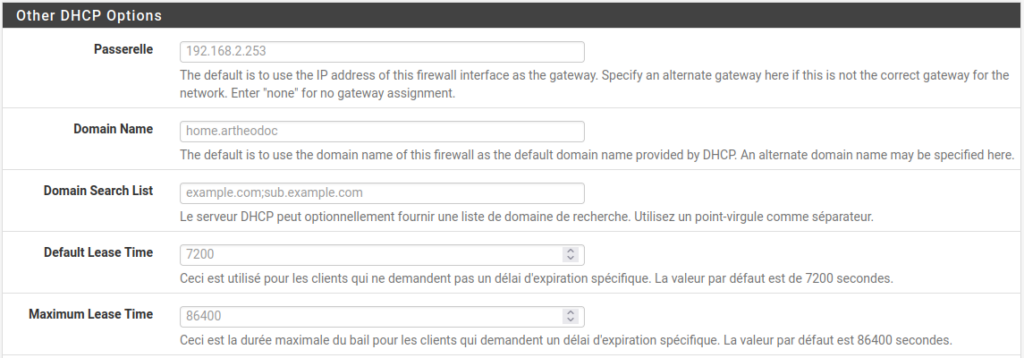

Configuration du serveur DHCP dans pfSense

Services ==> Serveur DHCP

Cochez « Activer le serveur DHCP sur l’interface LAN« .

Mon réseau LAN est le 192.168.2.0/24

Ma plage DHCP 192.168.2.10–192.168.2.30

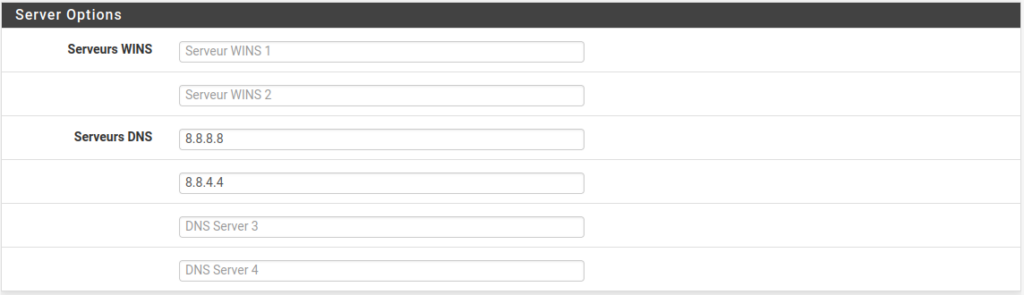

Mes serveurs DNS : 8.8.8.8 et 8.8.4.4

La passerelle, l’interface réseau du pare-feu sur le LAN, dans mon cas 192.168.2.253.

Le nom de domaine que j’avais configuré home.artheodoc.

Cliquez sur le bouton ensuite sur [Enregistrer] pour démarrer le service DHCP.

Puis [Appliquez les modifications].

Pour vérifier l’état du service : État ==> Services

Voir les articles :

Configurer l’accès depuis le WAN à l’interface WEB de pfSense et changer le port.

Configurer l’accès depuis le WAN à l’interface WEB de pfSense